Que es el riesgo tecnologico? Como administrar las amenazas empresariales

Introduccion al riesgo tecnologico

Casi todas las empresas modernas utilizan tecnologia en cierta capacidad para mejorar su gestion de productos y servicios. Si bien la eliminacion de los metodos manuales mitiga algunos riesgos empresariales en si mismo, tambien introduce otras amenazas.

El riesgo tecnologico se refiere a la probabilidad de averia del software que puede perjudicar el panorama de sistemas de una empresa. Con una evaluacion adecuada, las organizaciones pueden mitigar estos riesgos tecnologicos y optimizar sus inteligencia de negocios .

Que es el riesgo tecnologico?

En el ambito empresarial, el riesgo tecnologico es la amenaza de un fallo en la tecnologia de gestion que podria comprometer la seguridad cibernetica y la inteligencia empresarial. Este riesgo cibernetico puede venir de muchas formas, incluyendo ineficiencias, robo y malware. Sin embargo, las principales amenazas giran en torno a la arquitectura de software, las herramientas y la entrega y el mantenimiento.

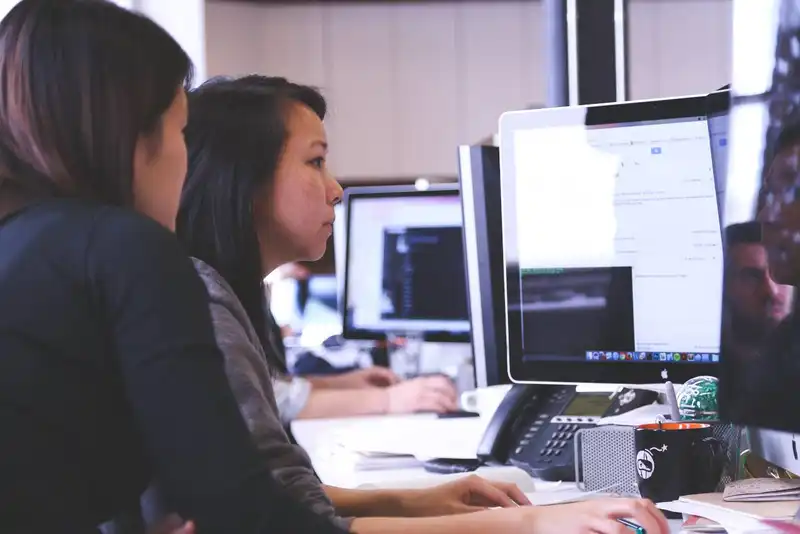

Estos tipos de riesgos hacen que la gestion de riesgos tecnologicos sea esencial para las empresas modernas que utilizan procesos internos automatizados. La administracion proactiva de riesgos de la tecnologia puede identificar y mitigar las amenazas emergentes antes de que tengan la oportunidad de poner en peligro la inteligencia empresarial. Esto minimiza el efecto de bola de nieve cuando inadvertidos, errores menores se acumulan en danos irreconciliables.

Arquitectura

Dependiendo de la solucion, la arquitectura del software puede estar obsoleta, creando ineficiencias innecesarias. La infraestructura antigua puede ensilado datos, departamentos disjuntos y restringir el uso compartido de datos, lo que hace imposible compilar datos con precision.

Cuando los sistemas almacenan informacion por separado, tienden a diferir en formato y exponen a la empresa a riesgos inflados de robo. Los datos sin procesar hacen que sea aun mas dificil generar informes y diagnosticos.

Herramientas

Muchos sistemas heredados tambien utilizan herramientas, lo que establece un amplio conjunto de diversas caracteristicas aplicables a diferentes departamentos. Si bien una amplia gama de herramientas puede parecer atractiva, tambien es costosa y puede dificultar la formacion de los empleados. Algunas herramientas pueden incluso requerir hardware adicional para usar, lo que agrega mas gastos operativos.

Entrega y Mantenimiento

Las soluciones que requieren una intervencion humana extensa para implementar aumentan el riesgo de errores humanos y desconexiones. Esto supone un mantenimiento futuro extenso, que puede consumir mucho tiempo, energia y recursos. Como resultado, las empresas pueden tener dificultades para adaptarse a la tecnologia en evolucion.

Beneficios de una evaluacion de riesgos tecnologicos

Al realizar periodicamente evaluaciones de riesgos tecnologicos, las empresas pueden minimizar el impacto de las amenazas y reforzar la seguridad del software. Sin embargo, las evaluaciones del riesgo empresarial tambien proporcionan a las organizaciones otros beneficios.

Costes reducidos

Las empresas que mantienen un programa de evaluacion de riesgos tecnologicos pueden evitar costos innecesarios para resolver problemas tecnologicos. Los gerentes de TI tambien pueden realizar evaluaciones antes de implementar un sistema para asegurarse de que satisface las necesidades actuales de la empresa. De lo contrario, las empresas podrian terminar pagando por multiples sistemas que duplican algunos procesos y descuidan otros.

Riesgos minimizados

Los sistemas automatizados dependen de la tecnologia subyacente que las empresas deben mantener al dia para evitar que se formen debilidades en los firewalls. El software obsoleto tambien puede desencadenar problemas adicionales si se conecta con otros sistemas existentes. Esto puede crear un cuello de botella, retrasando las operaciones secuenciales y alargando el tiempo de inactividad del sistema. Con la evaluacion de riesgos tecnologicos, los gerentes pueden detectar y eliminar rapidamente los riesgos.

Agilidad mejorada

Muchas empresas temen que con la automatizacion pierdan su autoridad y control sobre los sistemas internos. Sin embargo, las evaluaciones de riesgos operacionales aumentan la agilidad y la capacidad de respuesta de las empresas a las actividades internas. De hecho, la automatizacion ofrece a los propietarios la oportunidad de estandarizar varias tareas para optimizar las operaciones y el flujo de trabajo.

Pasos para la evaluacion del riesgo tecnologico

La realizacion de una evaluacion del riesgo tecnologico es exhaustiva, pero requiere tiempo y atencion al detalle.

1. Lista de posibles aplicaciones

En primer lugar, los directores de proyectos deben esbozar todos los sistemas internos establecidos, incluidos los integradores de soluciones y otras tecnologias subyacentes. Los departamentos de TI adecuados deben tener un documento permanente que registre cada software en el punto de implementacion. Al definir el nuevo panorama tecnologico, las empresas pueden examinar cada componente durante la evaluacion.

2. Evaluar el software

Los gerentes deben evaluar las versiones de software que cada departamento utiliza. Algunas empresas utilizan tecnologia de un proveedor de servicios primario que tiene varias versiones del mismo software basico. Utilizando la misma infraestructura, las empresas pueden implementar soluciones de contabilidad, administracion de inventario y punto de venta. Esto garantiza que todos los sistemas puedan integrarse sin problemas y compartir datos.

3. Evaluar los servidores y los centros de datos

A continuacion, los administradores deben evaluar sus servidores de datos y centros para determinar la capacidad y las limitaciones. Muchos proveedores recomiendan asignar pilas de tecnologia a cada servidor para optimizar la funcionalidad de los centros de datos. Una pila de tecnologia, o ecosistema de datos, enumera todos los sistemas establecidos para que los desarrolladores puedan combinarlos bajo una sola aplicacion. Esto facilita que los administradores de TI revisen y verifiquen los datos en tiempo real.

4. Conectar el software y las aplicaciones

Despues de localizar todas las soluciones, es hora de mapear el flujo de datos en toda la empresa. Al ilustrar el panorama tecnologico, los desarrolladores pueden conectar software y servidores desarticulados para un intercambio de datos eficiente. Esto tambien permite a los administradores definir dependencias, cuellos de botella e ineficiencias.

5. Determinar el impacto del software

Por ultimo, las empresas deben definir la probabilidad y el impacto potencial que tienen los riesgos en su infraestructura. Por ejemplo, si las empresas no pueden vincular sus sistemas existentes, corren el riesgo de perder datos que caen entre sectores. Otras organizaciones pueden correr el riesgo de deterioro de los datos a menos que actualicen su software.